Dentro il report ESET che ridisegna la mappa del rischio cyber per il 2026

Quando nel 1987 due programmatori slovacchi, Rudolf Hrubý e Peter Paško, crearono il primo antivirus capace di neutralizzare il Vienna virus, non immaginavano che la loro creatura sarebbe diventata uno degli osservatori privilegiati delle guerre digitali del ventunesimo secolo. ESET, dalla piccola Bratislava, è cresciuta fino a disporre oggi di tredici centri di ricerca e sviluppo sparsi nel mondo e di una telemetria che monitora minacce su scala planetaria. È come avere un sistema di radar distribuito su ogni continente, sempre acceso, sempre in ascolto.

Due volte l'anno, ESET pubblica i suoi APT Activity Report, documenti che distillano mesi di investigazioni sui gruppi di Advanced Persistent Threat, quelle formazioni cyber sponsorizzate da stati nazionali che operano nell'ombra per obiettivi di spionaggio, sabotaggio o lucro. Il report che copre il periodo aprile-settembre 2025 non è una semplice raccolta di incidenti: è una cartografia delle tensioni geopolitiche del nostro tempo, tracciata attraverso linee di codice anziché confini fisici. Ogni attacco documentato, ogni nuovo malware analizzato, ogni vittima identificata racconta una storia più ampia di rivalità tra potenze, guerre per procura digitali, economie parallele basate su cryptocurrency rubate.

Ma c'è un'anomalia in questo report che merita attenzione particolare, qualcosa che fino a pochi mesi fa sarebbe sembrato impossibile: la prima collaborazione documentata tra due gruppi russi tradizionalmente rivali. Per capirne il significato, dobbiamo guardare oltre i tecnicismi e chiederci cosa ci dice sui cambiamenti in corso nell'ecosistema della cyberwarfare.

L'anomalia russa: quando Gamaredon incontra Turla

I ricercatori ESET hanno osservato qualcosa di inedito a settembre 2025: impianti del gruppo Gamaredon, noti per la loro attività frenetica contro obiettivi ucraini, sono stati utilizzati per riavviare e ridistribuire backdoor del gruppo Turla, un altro attore russo ma con caratteristiche e affiliazioni diverse. In termini tecnici, strumenti come PteroGraphin, PteroOdd e PteroPaste hanno riavviato la versione 3 di Kazuar, il backdoor distintivo di Turla, su macchine già compromesse in territorio ucraino.

Perché è importante? Gli analisti della sicurezza sanno bene che i servizi russi sono notoriamente frammentati e competitivi tra loro. Gamaredon è generalmente associato all'FSB (Federal'naja služba bezopasnosti), in particolare al Center 18, mentre Turla risponde tradizionalmente al Center 16 dello stesso servizio. Questi gruppi hanno obiettivi, tecniche e toolset diversi. Gamaredon opera con un approccio "spray and pray", lanciando campagne massive di spearphishing e aggiornando continuamente il proprio arsenale con varianti sempre nuove. Turla è più selettivo, chirurgico, orientato verso obiettivi di intelligence di alto valore.

La telemetria ESET mostra che la collaborazione non è stata indiscriminata: il backdoor Kazuar è stato distribuito solo su un numero ristretto di macchine rispetto alla vasta compromissione operata da Gamaredon. Questo suggerisce un deployment selettivo su target considerati particolarmente preziosi, dove l'accesso iniziale fornito da Gamaredon ha aperto la strada a operazioni di secondo livello condotte da Turla.

Ma cosa ha portato questi due gruppi a collaborare? Il report non specula, limitandosi a documentare i fatti. Possiamo però fare alcune considerazioni. L'intensità del conflitto in Ucraina potrebbe aver creato una pressione tale da rendere la cooperazione non solo auspicabile ma necessaria. Quando le risorse sono limitate e gli obiettivi molteplici, persino le rivalità interne cedono di fronte a priorità condivise. O forse stiamo assistendo a un cambio di paradigma nell'organizzazione della cyberwarfare russa, dove la compartimentazione lascia spazio a strutture più fluide e collaborative quando la posta in gioco è abbastanza alta.

Durante lo stesso periodo, Gamaredon ha intensificato ulteriormente le proprie operazioni. Il gruppo ha incorporato nuovi file stealer nel proprio arsenale e ha iniziato a sfruttare servizi di tunneling come loca.lt, loophole.site e devtunnels.ms, oltre a piattaforme di cloud storage legittimo come Tebi e Wasabi per l'esfiltrazione dei dati. Ha persino sperimentato lo sfruttamento della vulnerabilità CVE-2025-8088 in WinRAR, la stessa zero-day che il gruppo RomCom stava utilizzando nello stesso periodo.

RomCom rappresenta un altro caso interessante nel panorama russo. A metà luglio 2025, il gruppo ha scoperto e sfruttato una vulnerabilità zero-day in WinRAR che permetteva di usare alternate data streams per il path traversal. L'attacco era elegante nella sua semplicità: un archivio apparentemente contenente un solo file benigno che, una volta aperto, dispiegava DLL malevole nella directory temporanea e link dannosi nella cartella di avvio di Windows. ESET ha responsabilmente segnalato la vulnerabilità a WinRAR il 24 luglio, e il patch è arrivato sei giorni dopo con la versione 7.13. Gli obiettivi? Aziende dei settori finanziario, manifatturiero, difesa e logistica in Europa e Canada.

Nel frattempo, Sandworm, il gruppo russo legato al GRU e specializzato in operazioni distruttive, ha mantenuto il focus sull'Ucraina con una differenza di approccio: il suo obiettivo non è lo spionaggio ma il sabotaggio. I wiper ZEROLOT e Sting sono stati distribuiti contro università, enti governativi, aziende energetiche e del settore logistico. Particolarmente significativo è il targeting del settore granario ucraino, una delle principali fonti di revenue del paese. Quale messaggio più chiaro dell'intenzione di indebolire l'economia di guerra dell'avversario?

La Cina gioca su più tavoli

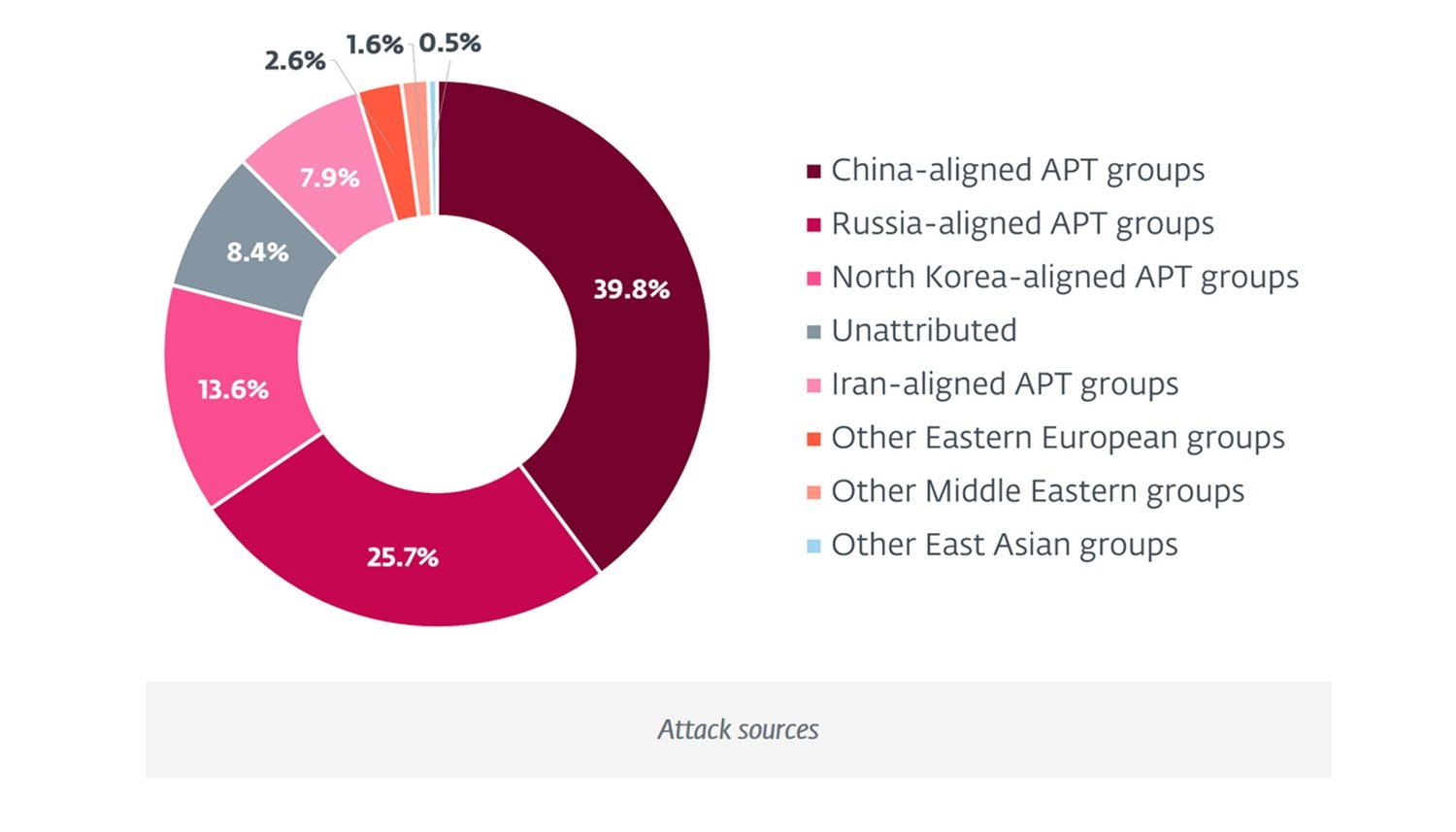

Se la Russia concentra le proprie energie digitali sull'Ucraina e i suoi alleati europei, la Cina dimostra una capacità di operare simultaneamente su fronti multipli, riflettendo la complessità delle sue priorità geopolitiche. Il report ESET identifica 39.8% degli attacchi nel periodo come provenienti da gruppi allineati con Pechino, una percentuale significativa che sottolinea il livello di mobilitazione degli asset cyber cinesi.

La storia più interessante riguarda FamousSparrow, un gruppo già noto per le sue campagne ma che tra giugno e settembre 2025 ha improvvisamente spostato il proprio focus sull'America Latina. I ricercatori ESET hanno trovato tracce del backdoor SparrowDoor su macchine appartenenti a enti governativi in Argentina, Guatemala, Honduras, Panama ed Ecuador. Non si tratta di incursioni casuali: in Guatemala, gli investigatori hanno trovato evidenze dello sfruttamento della vulnerabilità ProxyLogon per l'accesso iniziale, mentre in Panama l'uso di atexec-pro, uno strumento open-source per il movimento laterale, suggerisce un'operazione ben pianificata.

Perché proprio adesso? Perché proprio questi paesi? Il contesto geopolitico offre indizi importanti. L'amministrazione Trump ha rinnovato l'interesse americano per l'America Latina, spingendo per ridurre l'impronta finanziaria cinese intorno al Canale di Panama e avviando un riavvicinamento con l'Ecuador, dove l'influenza di Pechino era cresciuta negli anni precedenti. A febbraio 2025, il Segretario di Stato Marco Rubio ha visitato Panama, portando il presidente Mulino ad annunciare l'uscita del paese dalla Belt and Road Initiative cinese. Nel caso di Honduras e Guatemala, le attività potrebbero essere legate ai rapporti di questi paesi con Taiwan.

È ragionevole ipotizzare che le operazioni di FamousSparrow siano un tentativo di Pechino di capire le reali intenzioni di questi governi in un panorama diplomatico in rapida evoluzione. Non sappiamo cosa cercassero esattamente, quali documenti abbiano esfiltrato, quali conversazioni abbiano intercettato. Ma la concentrazione degli sforzi suggerisce che l'America Latina fosse la priorità principale del gruppo in questi mesi.

Mentre FamousSparrow perlustrava le cancellerie latinoamericane, altri gruppi cinesi dimostravano un crescente uso della tecnica adversary-in-the-middle. ESET sta attualmente tracciando dieci gruppi attivi che utilizzano questa tecnica, sia per l'accesso iniziale che per il movimento laterale. È un approccio sofisticato che richiede capacità di posizionamento strategico nella rete, ma i risultati possono essere devastanti.

SinisterEye, conosciuto anche come LuoYu o CASCADE PANDA, ne è un esempio emblematico. Il gruppo opera principalmente contro obiettivi dentro la Cina, ma colpisce tanto entità domestiche quanto uffici di aziende straniere. Con probabile accesso all'infrastruttura backbone di internet, SinisterEye intercetta e manipola gli aggiornamenti software per distribuire WinDealer su Windows o SpyDealer su Android. Tra maggio e settembre 2025, ha preso di mira gli uffici cinesi di un'azienda taiwanese del settore difesa aeronautica, coinvolta anche nell'industria dei semiconduttori. Ad agosto si è spostato sui rappresentanti di un'organizzazione commerciale americana a Pechino, probabilmente interessato alle attività di lobbying per allentare i dazi americani contro paesi asiatici. A settembre, persino un'entità governativa ecuadoriana è finita nel mirino.

PlushDaemon usa un approccio diverso ma ugualmente efficace: compromette dispositivi di rete come router e distribuisce EdgeStepper, uno strumento che redirige il traffico DNS verso server controllati dagli attaccanti. Questi server rispondono alle query per domini associati a infrastrutture di aggiornamento software con indirizzi IP di web server malevoli, che alla fine servono SlowStepper, il backdoor distintivo del gruppo. A giugno, PlushDaemon ha colpito uffici cambogiani di un'azienda giapponese e di una multinazionale pesantemente coinvolta in progetti legati alla Belt and Road Initiative nel settore oil and gas. Il timing è significativo: ad aprile 2025 era stato annunciato un importante partenariato tra aziende cinesi e la Cambogia per costruire la più grande raffineria petrolifera del paese, un progetto da 3,5 miliardi di dollari.

Altri gruppi cinesi hanno mantenuto operazioni consistenti nelle loro aree di competenza tradizionali. Mustang Panda è rimasto attivo nel Sud-Est asiatico, Stati Uniti ed Europa, focalizzandosi su settori governativi, ingegneristico e trasporto marittimo. Flax Typhoon ha continuato a sfruttare server web pubblici a Taiwan distribuendo webshell, mantenendo la sua infrastruttura VPN SoftEther e introducendo l'uso di BUUT, un proxy open-source. Speccom ha colpito il settore energetico in Asia Centrale, una regione cruciale per l'ambizione cinese di ridurre la dipendenza da importazioni marittime, usando spearphishing con documenti malevoli nominati strategicamente come "UzGasTrade 26.06.2025.doc".

Iran, Corea del Nord e gli altri

Se Russia e Cina dominano quantitativamente il panorama delle minacce, altri attori statali dimostrano creatività e persistenza nelle loro operazioni. Il report ESET dedica particolare attenzione a due ecosistemi: quello iraniano e quello nordcoreano.

MuddyWater, gruppo allineato con l'Iran, si è distinto per un'innovazione tattica controintuitiva: lo spearphishing interno. La tecnica è semplice ma efficace: dopo aver compromesso una casella email all'interno di un'organizzazione target, gli operatori usano quell'account per inviare messaggi di phishing a molti dipendenti della stessa azienda. I risultati? Un tasso di successo notevolmente alto. La ragione è psicologica e tecnologica insieme: gli strumenti di sicurezza e gli analisti SOC sono calibrati per individuare email esterne malevole, non comunicazioni interne. Un messaggio che arriva dal collega del piano di sopra sfugge ai filtri e abbassa le difese cognitive del destinatario.

MuddyWater ha operato in Africa, Asia, Europa, Medio Oriente e Nord America durante questo periodo, usando sia link per scaricare strumenti di remote monitoring and management sia dropper VBScript che caricano backdoor custom in memoria. È un'attività frenetica che richiede coordinamento e risorse considerevoli.

GalaxyGato, altro gruppo iraniano noto anche come C5, Smoke Sandstorm, TA455 o UNC1549, ha preso di mira il settore shipping greco da luglio 2025 con una versione migliorata del backdoor C5, pesantemente offuscato con ConfuserEx. Ma il twist più interessante è un DLL search-order hijack nella directory di Windows Defender che permette il furto di credenziali ogni volta che un utente le inserisce. Il malware scrive le credenziali in un file che il gruppo può poi esfiltrate per movimento laterale ed escalation di privilegi. Elegante nella sua semplicità, devastante nell'efficacia.

La Corea del Nord mantiene il suo focus su due obiettivi primari: spionaggio strategico e generazione di revenue per il regime. I gruppi nordcoreani hanno espanso le operazioni in Uzbekistan, un paese non precedentemente osservato nel loro scope. Il settore cryptocurrency rimane il bancomat preferito di Pyongyang.

DeceptiveDevelopment, gruppo specializzato in fake recruiter profiles che forniscono ai developer codebase trojanizzati come parte di finti processi di selezione, ha mostrato intense attività. I ricercatori ESET hanno documentato somiglianze sorprendenti tra Akdoor, backdoor usato da Lazarus nel 2018, e AkdoorTea, nuovo backdoor di DeceptiveDevelopment nell'agosto 2025. Hanno anche identificato sovrapposizioni con operazioni di frode IT worker condotte dai gruppi UNC5267 e Jasper Sleet. Non è un caso isolato: il Dipartimento di Giustizia americano ha annunciato a giugno 2025 azioni coordinate contro l'ecosistema nordcoreano degli IT worker, con operazioni di perquisizione contro 29 laptop farm e incriminazioni per 10 individui identificati come co-cospiratori.

Lazarus ha dimostrato la sua versatilità con attacchi che spaziano dall'healthcare al settore aerospace. Ad aprile, dopo aver distribuito il backdoor ThreatNeedleTea in un ospedale e ottenuto pieno controllo del sistema, ha eseguito una variante del ransomware Qilin mostrando un messaggio di estorsione. A settembre, ha compromesso la rete di un'azienda aerospace italiana usando vari dropper e loader che estraevano gli stage finali dai loro alternate data stream, culminando nel downloader ImprudentCook e nel backdoor ScoringMathTea. Il targeting del settore aerospace europeo, documentato anche nella recente campagna Operation DreamJob che colpisce aziende UAV, suggerisce un interesse crescente di Pyongyang per queste tecnologie.

ScarCruft ha realizzato supply-chain attack contro vendor sudcoreani, trojanizzando installer di software ERP e CCTV disponibili sui siti ufficiali dei vendor. In entrambi i casi, il codice malevolo scaricava RokRAT, il backdoor signature del gruppo.

Kimsuky ha sperimentato con la tecnica ClickFix contro entità diplomatiche, think tank e accademici sudcoreani. Konni, invece, ha fatto qualcosa di insolito: a settembre 2025 ha lanciato una campagna targeting macOS, un sistema operativo raramente nel mirino nordcoreano. Lo script AppleScript malevolo usava social engineering per ottenere credenziali utente, validarle e scaricare un payload finale che si è rivelato essere una versione modificata del backdoor EggShell, precedentemente linkato a un gruppo nordcoreano non identificato.

Oltre a questi attori maggiori, il report documenta attività di gruppi minori o non attribuiti. FrostyNeighbor ha sfruttato CVE-2024-42009, una vulnerabilità XSS in Roundcube che permette di caricare JavaScript arbitrario nel contesto del client webmail. Interessante notare che ESET ha identificato almeno due cluster separati sfruttando la stessa vulnerabilità, uno attribuito a Winter Vivern e uno non attribuito che ha preso di mira aziende polacche e lituane con email di spearphishing che impersonavano business polacchi. Queste email contenevano un uso distintivo di emoji e bullet point, una struttura che ricorda il contenuto generato da AI, suggerendo un possibile uso di strumenti di intelligenza artificiale nella campagna.

Infine, c'è Wibag, una famiglia di spyware Android precedentemente sconosciuta scoperta in Iraq. Mascherato come app YouTube, Wibag è capace di keylogging su app specifiche come Telegram, WhatsApp, Instagram, Facebook Messenger e Snapchat, registrazione audio via microfono, esfiltrazione di SMS, call logs, dati di localizzazione, contatti, screen recording e persino registrazione di chiamate WhatsApp e telefonate normali. La pagina di login del pannello admin mostra il logo dell'Iraqi National Security Service, suggerendo una possibile operazione condotta dall'INSS, anche se non è possibile escludere che un gruppo non correlato abbia usato il logo per coprire le proprie tracce.

Leggere il futuro nei pattern: scenari 2026

Cosa possiamo dedurre da questi sei mesi di attività cyber per proiettarci nel 2026? Il report ESET fornisce dati, non cristallo magico, ma i pattern sono significativi e permettono alcune considerazioni ragionate su possibili sviluppi.

Il caso FrostyNeighbor e le email con struttura AI-like sollevano una domanda fondamentale: quanto l'intelligenza artificiale sta già modificando il panorama delle minacce? Gli esperti del settore sono unanimi nel prevedere un forte incremento dell'uso di AI nel phishing per il 2026. ChatGPT e altri large language model possono già generare email di phishing grammaticalmente perfette e altamente personalizzate, aggirando facilmente i guardrail con il linguaggio appropriato. Questo rende obsolete tecniche di detection basate su errori grammaticali o sintassi sospetta. Ma non è solo il phishing a evolversi: secondo le previsioni di Google, il 2026 vedrà AI normalizzata nelle attività di attacco e difesa quotidiane, con adversary che usano l'automazione per scalare operazioni e AI autonomous che possono sondare reti, identificare debolezze e sfruttare vulnerabilità con minima supervisione umana.

La collaborazione Gamaredon-Turla apre interrogativi sul futuro dei modelli cooperativi tra APT. Era un'anomalia situazionale, dettata dalla pressione del conflitto ucraino, o rappresenta un template replicabile in altri contesti? Se la risposta è la seconda, potremmo vedere nel 2026 altre partnership inaspettate tra gruppi che condividono sponsor statali ma storicamente operavano in silos separati. Questo complica ulteriormente l'attribution, già sfida significativa nel panorama cyber, e potrebbe permettere operazioni più sofisticate che combinano le specializzazioni di diversi attori.

Il targeting settoriale documentato nel report offre indicazioni su dove concentrare le difese. Il settore healthcare a Taiwan, l'energia in Asia Centrale, la logistica e il grano ucraino, il cryptocurrency globalmente, l'aerospace europeo: non sono scelte casuali ma riflettono priorità geopolitiche precise. Possiamo aspettarci che queste tendenze si intensifichino nel 2026. Il focus cinese sui semiconduttori, ad esempio, è destinato a crescere man mano che la competizione tecnologica tra Stati Uniti e Cina si acuisce. Gli attacchi nordcoreani al settore crypto probabilmente aumenteranno, dato che le sanzioni internazionali costringono il regime a cercare fonti alternative di revenue. Le operazioni distruttive russe contro l'economia ucraina potrebbero espandersi a settori finora meno colpiti.

Le vulnerabilità zero-day stanno diventando merce di scambio tra gruppi APT? L'uso condiviso di CVE-2025-8088 tra RomCom e Gamaredon è suggestivo. Se diversi gruppi russi hanno accesso alle stesse zero-day, implica un livello di coordinamento o condivisione di intelligence che va oltre la singola collaborazione operativa. Questo potrebbe creare problemi per i defender: una vulnerabilità scoperta e patchata dopo lo sfruttamento da parte di un gruppo potrebbe essere già nota e usata da altri. Il ciclo di vita delle zero-day potrebbe accorciarsi, con exploitation simultanea da parte di multipli attori prima che il patch sia disponibile.

L'uso crescente di legittimi cloud services per command and control ed esfiltrazione, come documentato per Gamaredon con Tebi e Wasabi, è un trend destinato a consolidarsi. Dal punto di vista degli attaccanti, i vantaggi sono evidenti: il traffico verso servizi cloud legittimi è difficile da distinguere da quello benigno, i provider offrono reliability e bandwidth eccellenti, e il costo è minimo. Per i defender, significa che il vecchio approccio di bloccare domini e IP malevoli diventa sempre meno efficace. La detection deve spostarsi verso l'analisi comportamentale: non dove avviene l'accesso ma come e perché.

La questione dell'AI solleva anche domande di difesa. Le previsioni per il 2026 convergono sul fatto che l'identità, non più il perimetro di rete, diventerà il principale campo di battaglia. Gli attacchi non riguarderanno più "entrare" attraverso firewall ma "loggarsi" con credenziali legittime o compromesse. Le tecniche di MuddyWater per lo spearphishing interno sono un'anteprima di questo futuro. Man mano che il lavoro remoto e cloud-based si normalizzano ulteriormente, gli authentication process saranno sempre più targetizzati. Voice cloning, deepfake, e AI-generated personas renderanno incredibilmente difficile distinguere richieste genuine da quelle malevole.

Un'ultima considerazione riguarda il gap tra detection e attribution. Il report ESET è prezioso proprio perché fornisce attribution affidabile basata su telemetria estensiva e analisi profonda. Ma quanti attacchi vengono rilevati senza poter essere attribuiti con certezza? Quante operazioni passano completamente inosservate? Il rapporto segnale-rumore nel mondo della threat intelligence è destinato a peggiorare nel 2026. I gruppi APT imparano dalle disclosures pubbliche e modificano TTPs per evitare detection. L'uso di strumenti open-source e tecniche comuni a multipli attori rende sempre più difficile distinguere campagne separate o collegare attività al giusto threat actor. Per le organizzazioni che devono difendersi, questo significa che non possono fare affidamento solo su indicators of compromise o threat intelligence specifica per gruppo, ma devono costruire difese robuste contro tecniche e comportamenti generici.

Cosa significa per noi

È facile leggere report come quello ESET e sentirsi sopraffatti dalla vastità e sofisticazione delle minacce. Ma un approccio più produttivo è chiedersi: chi vince e chi perde da queste dinamiche? E cosa possiamo fare concretamente per navigare questo panorama?

Le aziende europee si trovano in una posizione delicata. Il report documenta che obiettivi non ucraini colpiti da gruppi russi mostrano spesso legami strategici od operativi con l'Ucraina. Questo significa che aziende in Italia, Germania, Francia o altri paesi EU che hanno partnership commerciali, progetti congiunti o semplicemente relazioni di fornitura con entità ucraine potrebbero trovarsi nel mirino non per quello che sono ma per chi conoscono. È un calcolo di rischio che molti CFO e CISO probabilmente non stanno ancora facendo in modo sistematico. Dovrebbero?

I settori strategici continuano a essere i più esposti. Difesa, energia, cryptocurrency, tecnologia, healthcare, trasporti: se la vostra organizzazione opera in uno di questi ambiti, il livello di minaccia è strutturalmente più alto. Non è paranoia, è realtà statistica documentata da anni di attività APT. Questo dovrebbe tradursi in budget di sicurezza proporzionati, non nella speranza di essere troppo piccoli per essere notati. La telemetria ESET mostra che gli attori statali non distinguono tra multinazionali e piccole aziende se queste ultime hanno accesso a informazioni o sistemi di valore strategico.

Il gap tra detection e attribution solleva una questione organizzativa importante: quanto conta sapere chi ti ha attaccato? Per le agenzie di intelligence, moltissimo. Per un CISO che deve proteggere l'infrastruttura aziendale, forse meno di quanto si pensi. Conoscere se l'attaccante è Gamaredon o Lazarus è interessante accademicamente, ma le mitigazioni pratiche sono spesso le stesse: segmentazione della rete, least privilege, autenticazione forte, monitoring delle anomalie, backup offline, incident response drills. Forse il vero valore dei report ESET non è nell'attribution precisa ma nel documentare tecniche, patterns, e nella validazione che certi attacchi sono reali e non ipotesi teoriche.

C'è anche una dimensione geopolitica più ampia che vale la pena considerare. La concentrazione di attività cyber sulla competizione USA-Cina, sulla guerra in Ucraina, sul confronto con l'Iran, non è casuale. Viviamo in un'epoca di rivalità tra grandi potenze che si manifesta tanto nello spazio digitale quanto in quello fisico. Per i paesi più piccoli o aziende multinazionali che operano globalmente, questo crea un campo minato dove la neutralità è difficile da mantenere. Ogni decisione strategica, ogni partnership, ogni market entry porta con sé implicazioni cyber che necessitano di essere valutate.

Il ruolo di threat intelligence firm come ESET diventa sempre più cruciale in questo contesto. Non solo perché forniscono detection e protection tools, ma perché creano la knowledge base condivisa che permette alla comunità della sicurezza di comprendere e rispondere alle minacce. Ogni zero-day identificata e responsabilmente divulgata, ogni nuovo malware analizzato e documentato, ogni TTPs mappato contribuisce alla difesa collettiva. È un ecosistema che funziona sulla trasparenza e sulla condivisione, valori non scontati in un settore dove molte aziende preferiscono mantenere silenzio sugli incidenti per paura di danni reputazionali.

Infine, una riflessione su cosa non sappiamo. Il report ESET copre sei mesi e documenta decine di campagne. Ma quante ne sono sfuggite alla telemetria? Quanti gruppi APT operano sotto il radar, non ancora identificati o tracciati? Quante operazioni sono così ben eseguite da non lasciare tracce sufficienti per l'analisi? L'intelligence cyber, come ogni forma di intelligence, soffre del problema del conosciuto sconosciuto contro sconosciuto sconosciuto. Possiamo prepararci per minacce che conosciamo e comprendiamo, ma come difendersi da quelle che non abbiamo ancora scoperto?

La risposta pragmatica è costruire resilienza, non solo protezione. Assumere che violazioni siano inevitabili e progettare sistemi che possano continuare a operare anche sotto compromissione. Questo richiede un cambio di mentalità: da "come prevengo l'attacco" a "come limito il danno quando l'attacco riesce". È la differenza tra costruire muri sempre più alti e accettare che qualcuno potrebbe scalarli, quindi preparare piani per contenere, isolare e rispondere rapidamente.

Il report ESET del secondo e terzo trimestre 2025 non è solo un catalogo di minacce. È uno specchio che riflette le tensioni del nostro tempo, tradotte in campagne di spearphishing, zero-day exploit, e backdoor silenziosi. Ci mostra un mondo dove la guerra non si combatte solo con armi cinetiche ma con linee di codice, dove intelligence agencies mobilitate intere unità cyber per obiettivi che spaziano dal furto di proprietà intellettuale alla interruzione di infrastrutture critiche, dove la linea tra cybercrime e cyberespionage si fa sempre più sfumata.

Nel 2026, questi trend si intensificheranno probabilmente. L'AI renderà gli attacchi più scalabili e sofisticati. Le collaborazioni tra gruppi APT potrebbero diventare più comuni. I settori strategici vedranno pressione crescente. Le zero-day circoleranno più velocemente tra avversari. L'identità diventerà il nuovo perimetro da difendere. Ma sapere questo in anticipo è già un vantaggio. Come dice il vecchio adagio: uomo avvisato, mezzo salvato. Il resto dipende da quanto seriamente prendiamo l'avviso.